외교부·국가정보원·공정거래위원회·경찰청 등 7개 정부 기관은 8일 ‘북한 IT 인력에 대한 정부 합동주의보’를 발령했다. 암호 화폐 해킹 등 각종 사이버 범죄를 통해 벌어들인 외화가 북한 핵 개발·미사일 도발의 뒷배로 지목된 가운데, 국내 기업들이 국적·신분을 위장한 북한 IT 인력을 고용하지 않도록 신원 확인 절차 등을 강화할 것을 주문했다.

정부는 이날 “북한 IT 인력들이 해외 각지에 체류하면서 국적·신분을 위장해 전 세계 IT 분야 기업들로부터 일감을 수주하고 매년 수억달러에 달하는 외화를 벌어들이고 있다”며 “IT 인력 상당수가 안보리 대북 제재 대상 기관인 군수공업부, 국방성에 소속돼있고 수익을 상납해 북한의 핵·미사일 개발에 사용하고 있다”고 했다. 북한 IT 기술자들을 겨냥한 합동주의보가 발령된 것은 올해 5월 미국에 이어 우리나라가 두 번째다.

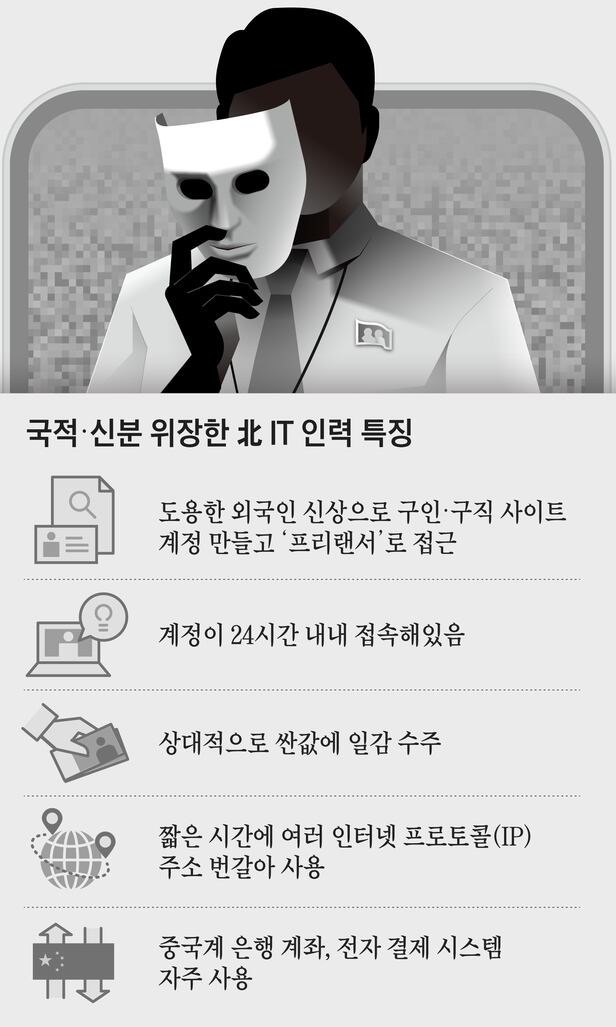

한미 정보 당국은 현재 수만 명의 북한 IT 인력이 중국과 러시아, 동남아·아프리카에 근거지를 둔 채 직접 발주 업체와 계약을 맺는 방식으로 외화를 벌고 있다고 보고 있다. 대북 제재로 건설 노동자 등의 파견이 막히자 이를 우회해 새로운 자금원을 발굴하고 있는 것이다. 특정 외국인의 신상을 도용해 구인·구직 사이트, 소셜미디어 계정을 만들고 프리랜서로 접근하는 방식이 일반적이다. 화상으로 면접·협의하는 과정에서 소액 매수한 외국인을 내세우는 경우도 있다고 한다.

정부 관계자는 “24시간 실시간 접속해 있을 정도로 오래 일을 하고, 상대적으로 저렴한 가격에 수주하려는 것이 특징”이라고 했다. 일부 북한 개발자들은 일당을 50달러 미만(약 6만5000원)으로 받으며 이른바 ‘가성비’를 강조하는 방식으로 영업하기도 한다. 그럼에도 “평균적으로 1인당 연간 30만달러를 벌어들여 일반적인 북한 노동자 수익의 10배가 넘는다”는게 미 국무부 설명이다. 이 밖에 정보 소식통은 “짧은 시간 내에 여러 인터넷 프로토콜(IP) 주소를 번갈아 사용하거나 중국계 은행 계좌, 중국에 연계된 전자 결제 시스템을 자주 이용할 경우 북한과의 연관성을 의심해볼 수 있다”고 했다.

국내에서도 아직 피해 사례는 없지만 정보 당국은 위장한 북한 IT 노동자가 일감을 수주하기 위해 우리 기업에 접근을 시도한 사례가 있는 것으로 파악하고 있다. 외교부 관계자는 “구인·구직 플랫폼의 본인 인증 절차를 선제적으로 점검한 결과 북한 IT 인력들이 신분을 위조해 우리 기업들의 IT 일감을 수주하는 것이 가능하다고 판단했다”며 “경각심이 한층 더 높아지기를 기대한다”고 했다. 북한 IT 인력을 대상으로 일감을 발주하고 비용을 지불하는 행위는 유엔 안보리 대북 제재 위반이고, 남북교류협력법에 저촉돼 처벌을 받을 소지도 크다. 다만 선의(善意)의 피해자는 구제하고 있어 불법 활동이 의심될 때에는 즉시 경찰이나 외교부 등에 신고하면 된다. 외교부 관계자는 “미국, 일본을 비롯한 우방국들과 긴밀히 협조·공조하는 등 외교적 노력을 기울이겠다”고 했다.

이런 가운데 해킹을 탐지·공지하는 구글의 위협분석그룹(TAG)은 7일(현지 시각) 공개한 보고서에서 “북한이 이태원 참사를 악용한 미끼 워드 파일을 만들어 사이버 공격을 하고 있다”고 했다. 구글은 북한 해킹조직인 ‘APT37′이 ‘용산구 이태원 사고 대처 상황 - 2022.10.31(월) 06:00 현재’라는 제목의 파일을 만들고 여기에 악성코드를 심어 유포했다고 밝혔다. 이태원 참사에 대한 대중들의 광범위한 관심을 이용해 악의적인 사이버 활동을 벌이고 있는 것이다.