北해커 ATM 돈 어떻게 빼내나

스피어피싱·워터링홀 기법 사용, 악성코드는 직원 이메일에 발송

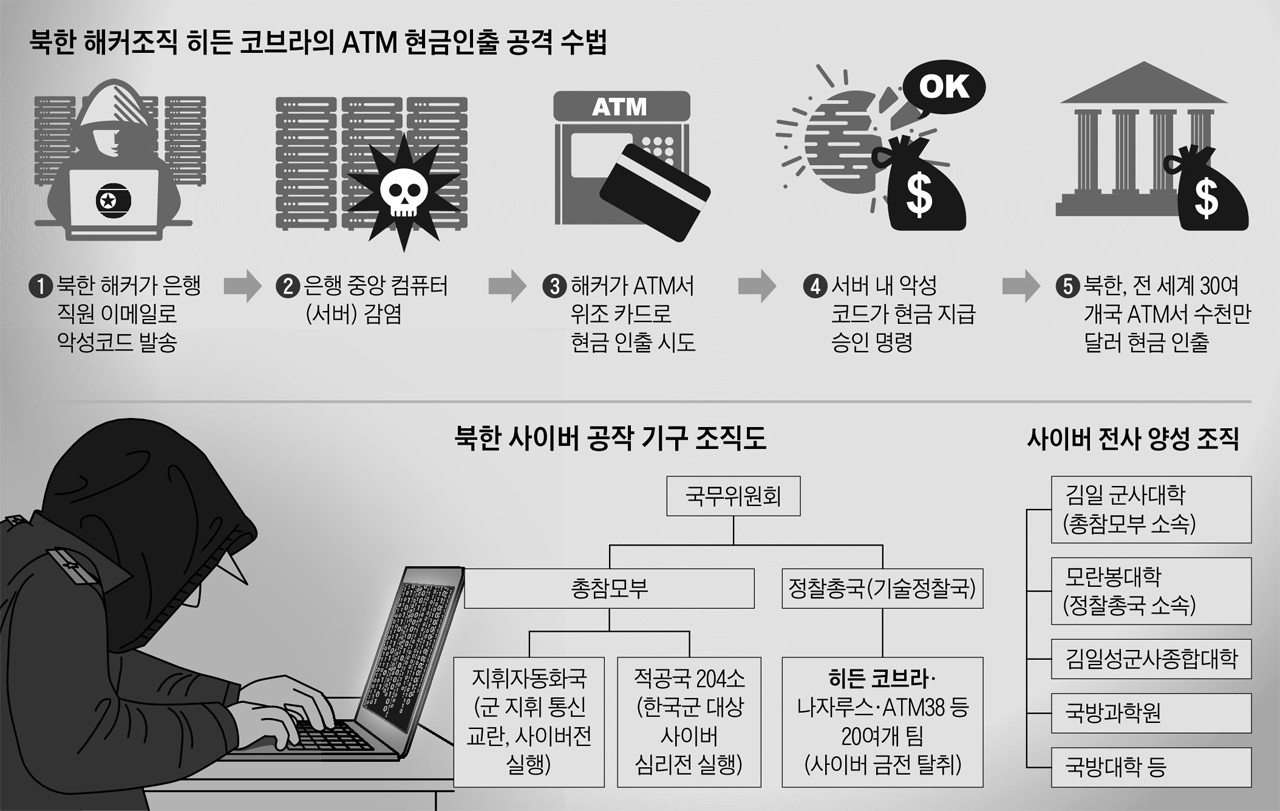

북한 해커들은 현금 자동입출금기(ATM)에서 돈을 빼내기 위해 우선 은행의 중앙 컴퓨터(서버)를 노렸다. 지난 2일 미 국토안보부 산하 컴퓨터 비상대응팀(US-CERT) 보고서에 따르면, 이들은 은행 내부의 결제변경 응용프로그램 서버에 악성코드를 심었다. 보고서는 "정확한 서버 침투 경로는 알려지지 않았으나 해당 은행 직원 이메일로 악성코드를 발송하는 스피어피싱 기법을 쓴 것으로 추정된다"고 밝혔다.

스피어피싱(spear-phishing)이란 불특정 다수의 개인정보를 빼내는 피싱(phishing)과 달리 특정인의 정보를 캐내기 위해 사전 정보를 충분히 수집한 상태에서 정밀하게 공격하는 방식으로 작살낚시(spearfishing)에서 따온 말이다.

이 악성코드는 서버에 잠입해 있다가 ATM을 통해 전송되는 계좌번호 등 거래 정보를 사전에 탐지한다.

스피어피싱(spear-phishing)이란 불특정 다수의 개인정보를 빼내는 피싱(phishing)과 달리 특정인의 정보를 캐내기 위해 사전 정보를 충분히 수집한 상태에서 정밀하게 공격하는 방식으로 작살낚시(spearfishing)에서 따온 말이다.

이 악성코드는 서버에 잠입해 있다가 ATM을 통해 전송되는 계좌번호 등 거래 정보를 사전에 탐지한다.

이어 해커가 ATM에 위조된 현금카드를 넣을 경우 은행 서버가 인지해 걸러내기 전에 악성코드가 재빨리 거래정보를 가로채 현금 지급 승인 명령을 내린다. 이를 통해 ATM은 가짜 계좌번호에도 꼼짝없이 현금을 내주는 것이다. 북한 해커들은 이 같은 방식으로 아프리카와 아시아의 은행들을 겨냥했다.

북한은 이 밖에도 '워터링홀'이라는 최신 해킹 기법을 사용하고 있다. 이는 사자가 마치 먹이를 습격하기 위해 물 웅덩이(watering hole) 근처에서 매복하는 것을 빗댄 말이다. 특정 대상을 공격하기 위해 해당 인물이 자주 방문하는 웹사이트에 악성코드를 감염시킨 후 잠복하는 방식이다.

11개국에서 11억달러(약 1조2400억원)를 빼돌리려 했던 APT 38은 공격 대상 서버에 평균 155일, 최장 2년가량 악성코드를 매복시켰다. 은행 시스템에 약점이 발견되면 북한이 원하는 계좌로 돈을 빼돌린 뒤 악성코드를 심어 은행 전산망을 파괴했다.

출처 : http://news.chosun.com/site/data/html_dir/2018/10/05/2018100500328.html

조선

@chosun.com